0

Cyberwatch

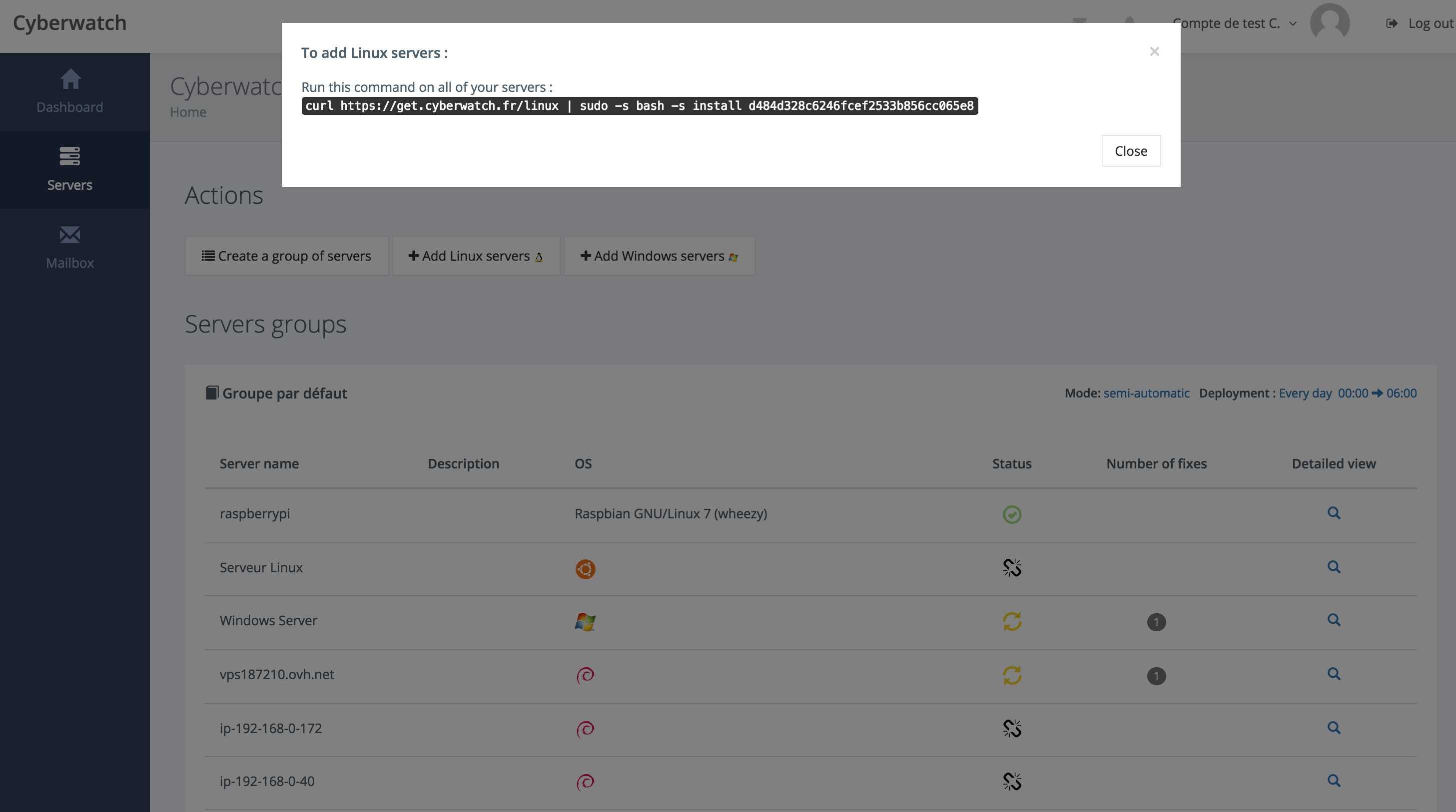

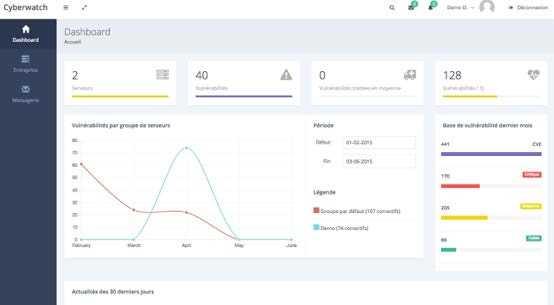

Proteja sus servidores de las vulnerabilidades de TI. Cyberwatch detecta sus vulnerabilidades e implementa automáticamente las correcciones de seguridad apropiadas.

Cyberwatch es el primer reparador automatizado de vulnerabilidades de TI.Se descubren más de 8000 vulnerabilidades cada año.Los hackers los usan para atacarte.Cyberwatch los repara automáticamente por usted.Nuestra tecnología única, encuentra y corrige automáticamente las vulnerabilidades de sus servidores tan pronto como son publicadas por las autoridades para que pueda beneficiarse de una defensa continua, simple y económica contra los piratas informáticos.

Sitio web:

https://www.cyberwatch.fr/enCaracteristicas

Categorias

Alternativas a Cyberwatch para Linux

28

Metasploit

Metasploit Community Edition simplifica el descubrimiento de redes y la verificación de vulnerabilidades para exploits específicos, aumentando la efectividad de los escáneres de vulnerabilidades como ...

20

18

7

5

Immunity CANVAS

CANVAS de Immunity pone a disposición cientos de exploits, un sistema de explotación automatizado y un marco de desarrollo de exploits completo y confiable para los probadores de penetración ...

4

AlienVault

Alienvault integra y correlaciona muchas herramientas populares de monitoreo de redes y seguridad en una suite, incluyendo OSSEC, nfdump, analizadores de registros, nagios y nessus y lo analiza contra su propia fuente de amenazas impulsada por la comunidad.

- Freemium

- Linux

3

F*

F * es un lenguaje de programación funcional similar a ML destinado a la verificación del programa.F * puede expresar especificaciones precisas para los programas, incluidas las propiedades de corrección funcional.Los programas escritos en F * se pueden traducir a OCaml o F # para su ejecución.

2

Retire.js

El objetivo de Retire.js es ayudarlo a detectar el uso de una versión de biblioteca de JavaScript con vulnerabilidades conocidas.

- Gratis

- Linux

- JavaScript

1

Password Crypt

Administrador de contraseñas en inglés y danés gratuito, encriptado y acreditado con el estándar OWASP. Revisado por una institución de seguridad de terceros.Los datos están encriptados a nivel militar.

1

Dependency-Check

Dependency-Check es una utilidad que identifica las dependencias del proyecto y verifica si hay vulnerabilidades conocidas y divulgadas públicamente.Actualmente Java y.

1

1

1

Beacon (AWS Cloud Security on Slack)

Analiza su ecosistema de AWS en busca de vulnerabilidades de seguridad de forma regular a través de Slack.Beacon le permite proteger su ecosistema de AWS de las vulnerabilidades de seguridad ejecutando escaneos automáticos y bajo demanda y publicando resultados desde Slack.

1

OnlyKey

OnlyKey es una alternativa de código abierto para YubiKey.OnlyKey admite de forma nativa: un administrador de contraseñas de hardware, múltiples métodos de dos factores (FIDO2, TOTP y Yubico® OTP), inicio de sesión SSH sin contraseña y OpenPGP.

0

Shell Control Box

Shell Control Box es un dispositivo de monitoreo de usuarios que controla el acceso privilegiado a los sistemas de TI remotos, registra las actividades en pistas de auditoría con capacidad de búsqueda, como películas, y evita acciones maliciosas.