0

Cyberwatch

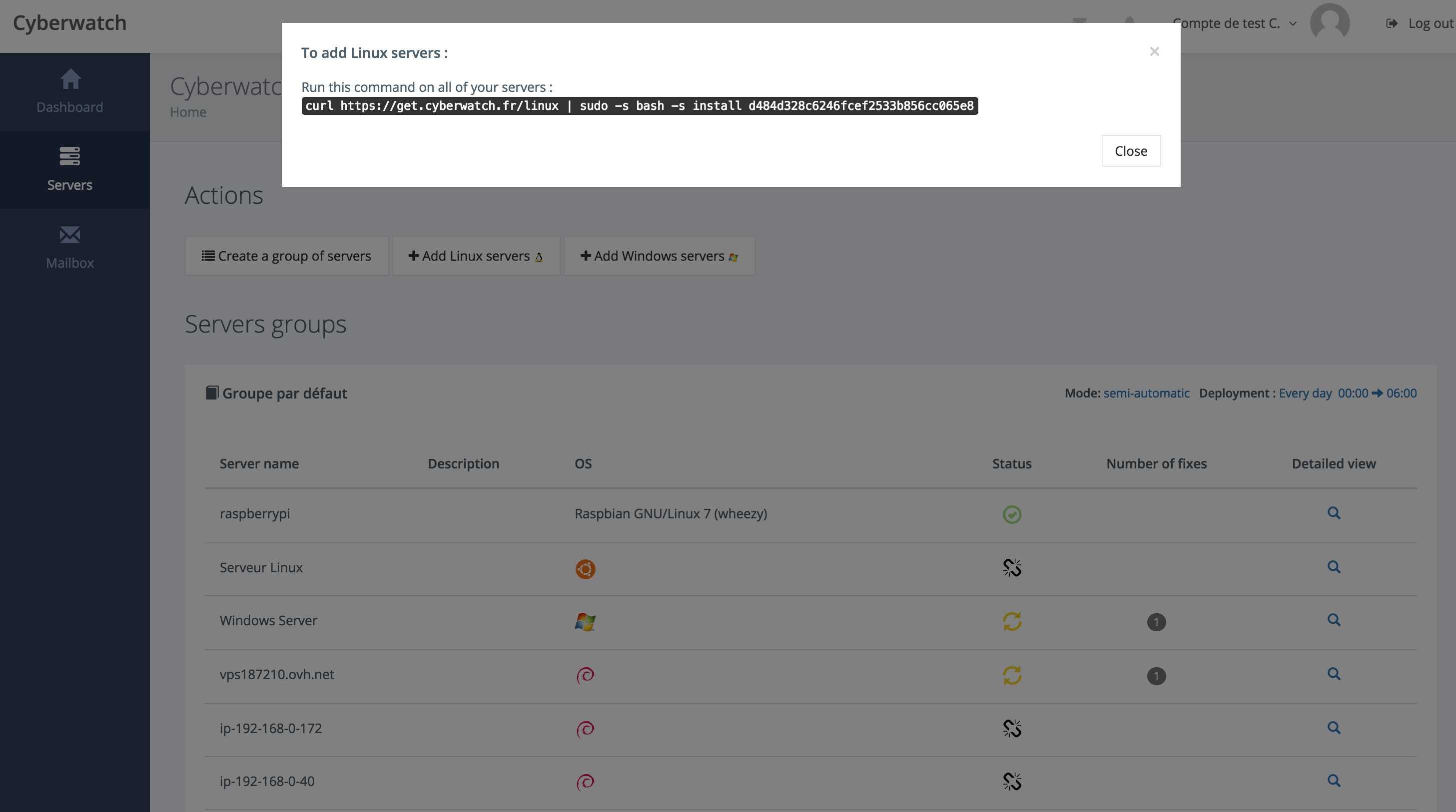

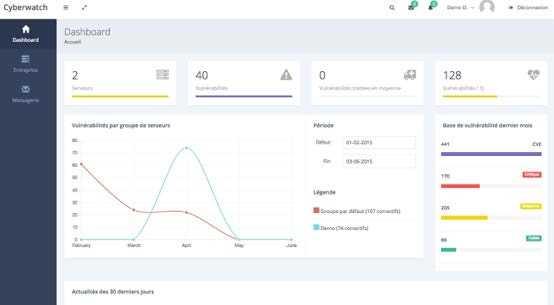

Proteja sus servidores de las vulnerabilidades de TI. Cyberwatch detecta sus vulnerabilidades e implementa automáticamente las correcciones de seguridad apropiadas.

Cyberwatch es el primer reparador automatizado de vulnerabilidades de TI.Se descubren más de 8000 vulnerabilidades cada año.Los hackers los usan para atacarte.Cyberwatch los repara automáticamente por usted.Nuestra tecnología única, encuentra y corrige automáticamente las vulnerabilidades de sus servidores tan pronto como son publicadas por las autoridades para que pueda beneficiarse de una defensa continua, simple y económica contra los piratas informáticos.

Sitio web:

https://www.cyberwatch.fr/enCaracteristicas

Categorias

Alternativas a Cyberwatch para todas las plataformas con cualquier licencia

1

1

OnlyKey

OnlyKey es una alternativa de código abierto para YubiKey.OnlyKey admite de forma nativa: un administrador de contraseñas de hardware, múltiples métodos de dos factores (FIDO2, TOTP y Yubico® OTP), inicio de sesión SSH sin contraseña y OpenPGP.

1

1

0

Authentic8 Silo

Authentic8 lo pone en control de la nube al entregar el navegador como un servicio.Aíslamos a los usuarios del malware y le damos el control de las aplicaciones web.

0

0

Shell Control Box

Shell Control Box es un dispositivo de monitoreo de usuarios que controla el acceso privilegiado a los sistemas de TI remotos, registra las actividades en pistas de auditoría con capacidad de búsqueda, como películas, y evita acciones maliciosas.