0

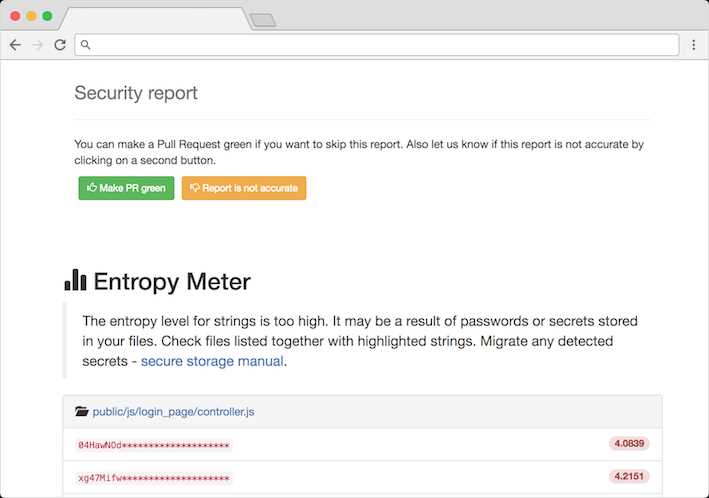

A veces sucede que puede guardar secretos o contraseñas en su repositorio por accidente.La mejor práctica recomendada es no cometer los secretos, eso es obvio.Pero no siempre es tan obvio cuando tienes una gran fusión a la espera de ser revisada.Esta herramienta le permite configurar un webhook que espera las solicitudes de extracción y escanea todos los archivos interesantes para buscar secretos filtrados.Cada vez que se actualiza PR, vuelve a analizar los últimos cambios y genera un informe.Tanto las acciones de reconocimiento como de rechazo están activando una notificación de Slack que permite mejorar o corregir las reglas de detección de secretos.Informe de reconocimiento (SÍ): apruebe ese informe como válido, las cadenas detectadas son secretos reales.Rechazar informe (NO): Rechazar informe, los secretos detectados no son credenciales sino solo identificadores de objetos, mensajes u otras cadenas no relacionadas.Ayudará a mejorar la relación de falsos positivos.

Sitio web:

https://github.com/auth0/repo-supervisorCategorias

Alternativas a Repo-supervisor para Windows

0

truffleHog

Busca secretos en los repositorios de git, profundizando en el historial de confirmaciones y las ramas.Esto es efectivo para encontrar secretos accidentalmente cometidos.

0

Yelp's detect-secrets

detect-secrets es un módulo con el nombre adecuado para (sorpresa, sorpresa) detectar secretos dentro de una base de código.

0

yara4pentesters

reglas para identificar archivos que contienen información jugosa como nombres de usuario, contraseñas, etc.

0

AWS Lab's git-secrets

git-secrets escanea las confirmaciones, los mensajes de confirmación y las combinaciones --no-ff para evitar agregar secretos a los repositorios de git.

0

0

0

repo-security-scanner

Herramienta de CLI que encuentra secretos comprometidos accidentalmente con un repositorio de git, por ejemplo, contraseñas, claves privadas.