153

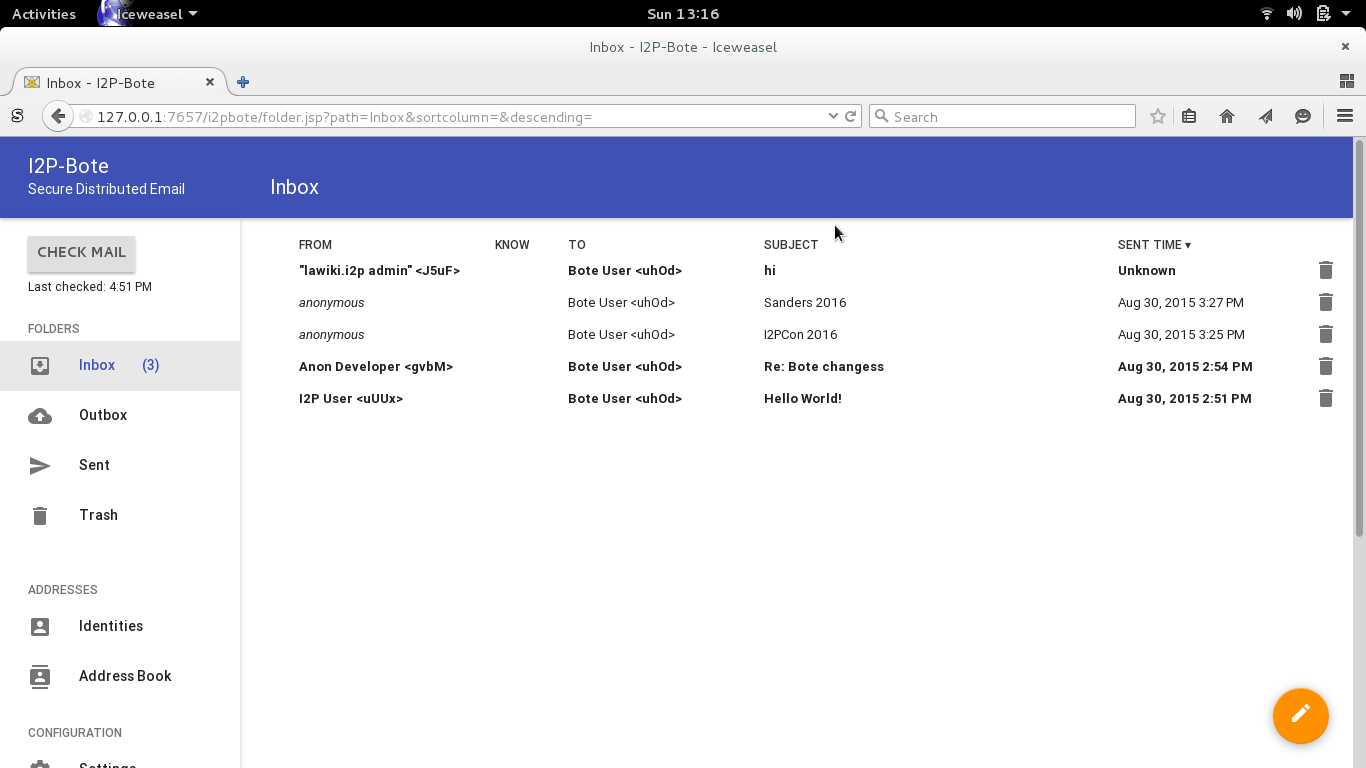

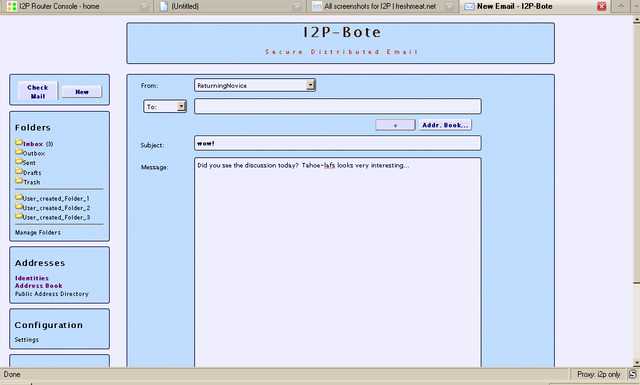

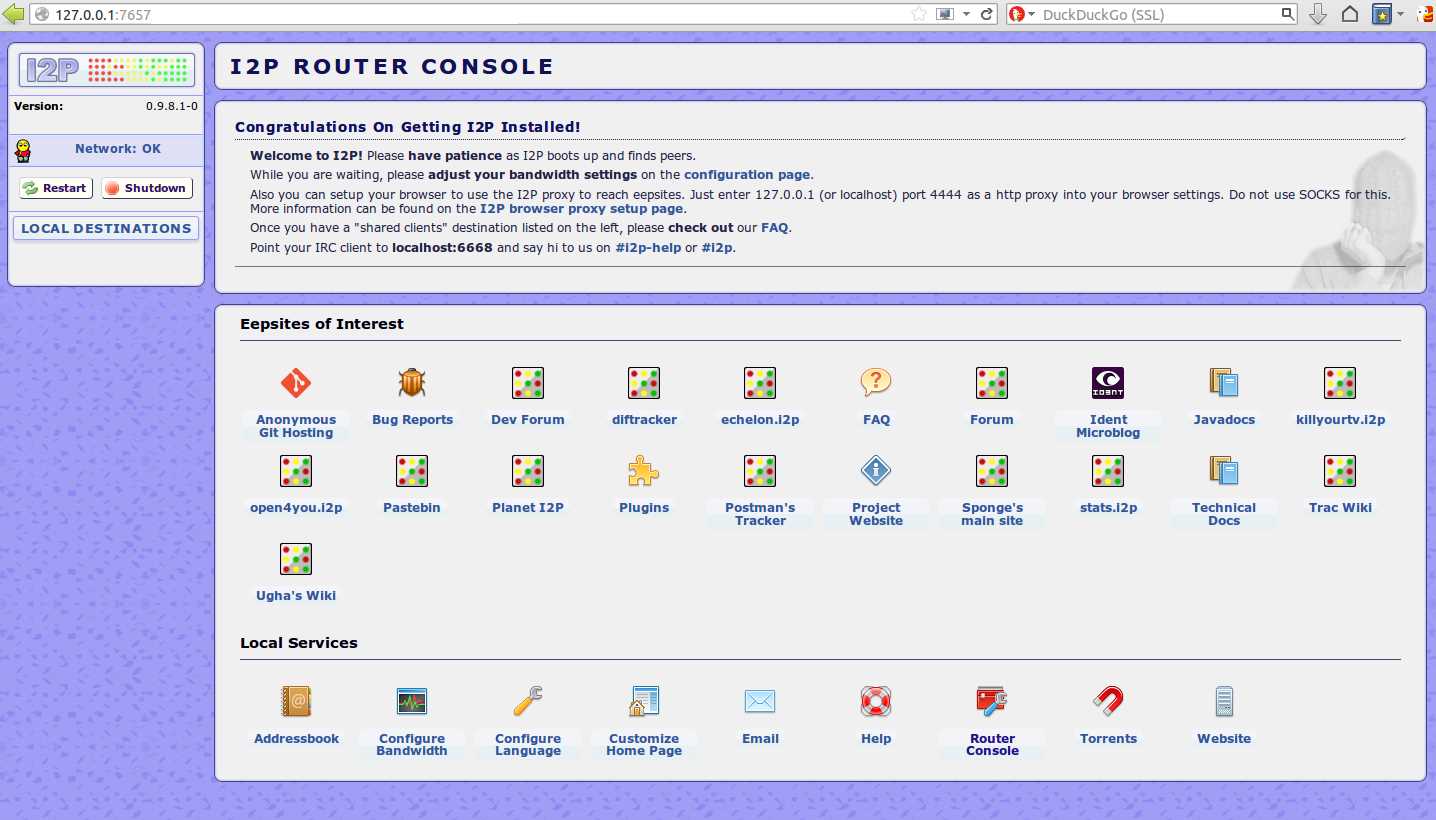

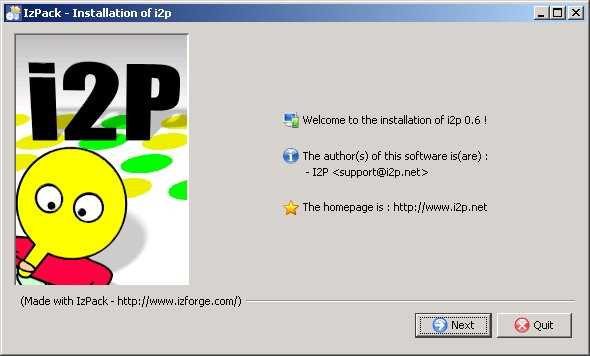

I2P es una red anónima, que ofrece una capa simple que las aplicaciones sensibles a la identidad pueden usar para comunicarse de forma segura.Todos los datos están envueltos con varias capas de encriptación, y la red es distribuida y dinámica, sin partes confiables.Hay muchas aplicaciones disponibles que interactúan con I2P, incluyendo correo, pares, chat IRC y otras.Clientes i2p alternativos: la implementación principal del cliente I2P utiliza Java.Si por alguna razón no puede usar Java en su dispositivo, hay implementaciones alternativas desarrolladas por miembros de la comunidad.i2pd i2pd es una implementación de cliente I2P en C ++.A principios de 2016, i2pd se volvió lo suficientemente estable como para ser utilizado en la producción, y desde el verano de 2016 implementa completamente todas las API de I2P.Kovri Kovri es una bifurcación i2pd activa desarrollada para la criptomoneda Monero.Go-I2P Go-I2P es un cliente I2P desarrollado utilizando el lenguaje de programación Go.El proyecto está en desarrollo temprano.

Sitio web:

https://geti2p.netCaracteristicas

Categorias

Alternativas a I2P para Mac

1489

Tor

Tor es un software gratuito y una red abierta que lo ayuda a defenderse contra el análisis del tráfico, una forma de vigilancia de la red que amenaza la libertad y la privacidad personal, las actividades y relaciones comerciales confidenciales y la seguridad del estado.

448

125

96

83

ZeroNet

Sitios de igual a igual actualizados en tiempo real que utilizan la red BitTorrent y pronto la Tabla de hash distribuida.

- Gratis

- Windows

- Mac

- Linux

- NameCoin

- JavaScript

- Python

- Web

- Self-Hosted

- gevent

73

Shadowsocks

Un proxy de socks5 seguro, diseñado para proteger su tráfico de Internet.- Técnicas de borde superrápido que usan E / S asíncrona y programación dirigida por eventos.

59

54

42

31

27

SecurityKISS Tunnel

SecurityKISS Tunnel redirige todo su tráfico en línea a través de un túnel impenetrable a nuestra puerta de enlace de seguridad.

21

19

18